BitLocker na každém počítači ? šifrovat disky či nikoliv ?

Je to již vcelku dlouho, co přišel na trh operační systém Windows Vista, který jako první z dílny Microsoft umožňoval šifrování pevných disků ještě a to včetně boot operačního systému. Ano, již dříve existovaly nástroje, které toto umožňovaly, ale díky tomu, že šifrování pomocí BitLocker je přímo součástí operačního systému, tak není nutné investovat do nástrojů třetích stran (tedy pokud máte zakoupeny edice Enterprise nebo Ultimate), ale také není nutné budovat složitou správu v rámci organizace pro šifrování pevných disků, datových disků a vyměnitelných médií. Pojďme se na BitLocker podívat trochu blíže, jak z technologického pohledu ve Windows 7, ale také z pohledu jeho nasazení, správy především v podnikovém prostředí.

Důvěrnost dat

V dnešní době, kdy cena hardware je téměř nulová, software je zakoupený a může být instalovaný na podnikové počítače i v případě jeho ztráty,… tím nejcennějším jsou dozajista data. Pokud se ad-absurdum podíváme na situaci, kdy dojde například k odcizení počítače, pak notebook koupíte na eBay, programy stáhnete na rapidshare (v tom horším případě, nicméně software máte zakoupený a tedy i přístup k instalačním médiím :) ), ale o co přicházíte, tak jsou data. V tom lepším případě máte zálohu a data můžete obnovit, ale o tom šifrování není. Pokud dojde k odcizení počítače, či i ztrátě USB disku… sáhněme si do svědomí, kolik z nás na takováto zařízení ukládá citlivá data ? Tedy data, která by neměla přijít do rukou nepovolaných osob ? Nemusí se jednat ani o firemní data, ale například i fotografie z rodinné dovolené,… Pokud nějaký nenechavec odcizí (z auta je to otázka několika vteřin) nebo i ztratíte usb zařízení z kapsy, při vytahování kapesníku (již jsem několikrát nalezl takový usb disk) co takový útočník/nálezce provede jako první - podívá se, zdali nenajde něco užitečného, pokud ne, zařízení maže a prodává / ponechává si jej - toto je drtivá většina útoků, vedených řekněme neznalými. Pokud se jedná o cílený útok, pak ochrana proti takovýmto útokům de facto neexistuje a v případech, kdy mi záleží na datech v takové míře, že nesmí nikomu přijít do rukou, pak taková data obvykle musí být zpracovávána na režimových pracovištích a taková data ani pracoviště neopouští. Existuje několik povedených útoků na řešení BitLocker - např. zmrazením paměťových čipů a následným využitím jejich paměťového efektu pro přečtení šifrovacích / dešifrovacích klíčů - info třeba zde - takový útok však vyžaduje zadaní PIN při startu počítače a jedná se o zásadní porušení bezpečnostních principů - obdobně, jako by mě někdo donutil u bankomatu zadat PIN a následně si mohl dělat cokoliv s kartou. Druhým způsobem je již jistý cílený útok, například na přečtení údajů z TPM čipu počítače - více zde, nicméně tato metoda vyžaduje vcelku specifické znalosti, je nákladná a časově náročná. Pokud někdo chce, dříve či později se mu to stejně povede. BitLocker a jiné softwareová šifrování mají za cíl zajistit ochranu proti oněm masovým, nejčastějším útokům. Díky ochraně informací ještě před startem operačního systému je zachována důvěrnost všech informací, které jsou na počítači uloženy, ať je to notebook, stolní počítač nebo server.

### Systémová data Pojďme na chvíli zapomenout na situaci, že máme na pevném disku nějaká data (což je teorie). I v případě, že na disku nejsou data, se kterými pracuji, tak velké množství uživatelů nechává prohlížeč “zapamatovat” si přihlašovací jména do různých webových stránek, stejně tak jsou v systému uloženy hashe síťových hesel a pokud je počítač zařazený do domény, pak potenciální útočník získává důvěryhodný počítač pro vedení útoku proti organizaci. V případech, kdy je disk šifrovaný se k těmto i systémovým informacím není možné dostat.

Havárie disku a jeho vyřazení

Co provedete v případě, že vám havaruje disk ? Obvykle je disk odevzdán do servisu na opravu a uživatel předpokládá, že disk bude neopravitelně poškozený… Leckdy je ale problém například v elektronice pevného disku a po její výměně má servis plný přístup na váš havarovaný disk a může provést “bezpečnostní zálohu” dat, o které koncový uživatel ani nemusí vědět - důvěřujete svému servisu ? Pokud není servisní organizace prověřená,… není možné jí důvěřovat. Pokud má uživatel data zašifrována, pak dojde k opravě disku, ale servisní organizace má přístup k zašifrovaným datům, které jsou jí k ničemu - nemají klíče pro jejich odemčení. Podobná situace může nastat ve chvíli, kdy je počítač u konce své životnosti a “bude likvidován”. Některé organizace vlastní nákladná zařízení na ničení disků pomocí elektromagnetického pole či specializovaný SW na bezpečné smazání disku. Opět, pokud je disk zašifrovaný, pak odemčení dat, pokud není znám PIN nebo heslo pro dešifrování, zůstává v teoretické rovině.

EFS - Encrypted File System jako řešení ?

Již několik generací operační systémy Windows podporují šifrování jednotlivých souborů pomocí EFS. Toto řešení by mohlo alternovat BitLockeru, nicméně není možné pomocí EFS šifrovat boot operačního systému jako takového, nicméně je například řešením šifrování souborů, které se pohybují po síti mezi více uživateli. Bývá zvyklostí, že privátní klíče bývají uloženy v operačním systému a pokud není OS zašifrován jako takový, nebývá velkým problémem k privátním klíčům EFS přistoupit a použít je pro dešifrování souborů.

Technický pohled na BitLocker

Ještě před tím, nežli je provedeno rozhodnutí o nasazení šifrování pomocí BitLocker, je důležité znát několik podstatných informací. Mezi tyto informace patří například srovnání mezi BitLoker, ostatními SW šifrování, HW šifrováním - viz tabulka níže (zvolil jsem pouze několik základních ukazatelů).

| **Software** | **Hardware** | **BitLocker** | |

| Jsou spotřebovávány zdroje počítače ? (procesor, RAM,...) | ANO | NE | ANO |

| Možnost útoků? (přístupný proces generování klíčů, přístup k úložišti klíčů) | ANO | NE | ANO/NE |

| Možnost „odposlechu“? (šifrovací proces prováděn v RAM) | ANO | NE | ANO |

| Možnost vypnutí šifrování? (uživatel / malware) | ANO | NE | ANO/NE |

| Náročnost nasazení a správy? | Složité | Jednoduché | Jednoduché |

| Možnost útoku při startu počítače? | ANO | NE | ANO/NE |

| Uzamykání disků, řízení přístupů, vynucení? | NE | ANO | ANO |

| Bezpečné vymazání dat? | Někdy | ANO | ANO |

| Vyžadovaný speciální HW? | NE | ANO | NE |

Další důležitou informací je způsob šifrování - BitLocker využívá v základní konfiguraci AES 128+ Diffuser. Je možné použít i AES 256 + Diffuser (využívají ameriské vládní organizace), případně diffuser vypnout. Diffuser je technologie, která náhodně rozmisťuje data na disku a je tedy řešením proti útokům nazývaných “Pattern search”, kde jsou vyhledávány stejné vzorky dat, podle kterých by bylo možné odhadnout klíč použitý pro dešifrování. Kompletní popis šifrovacího algoritmu použitého v BitLocker je zde http://download.microsoft.com/download/0/2/3/0238acaf-d3bf-4a6d-b3d6-0a0be4bbb36e/BitLockerCipher200608.pdf.

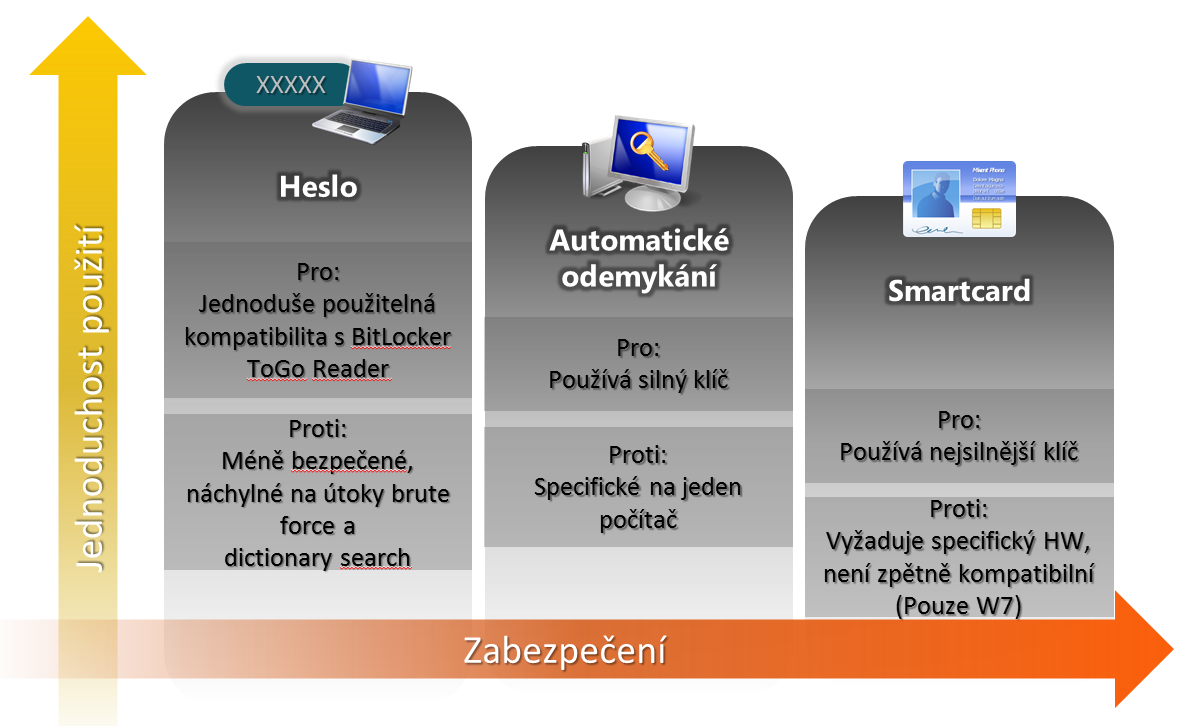

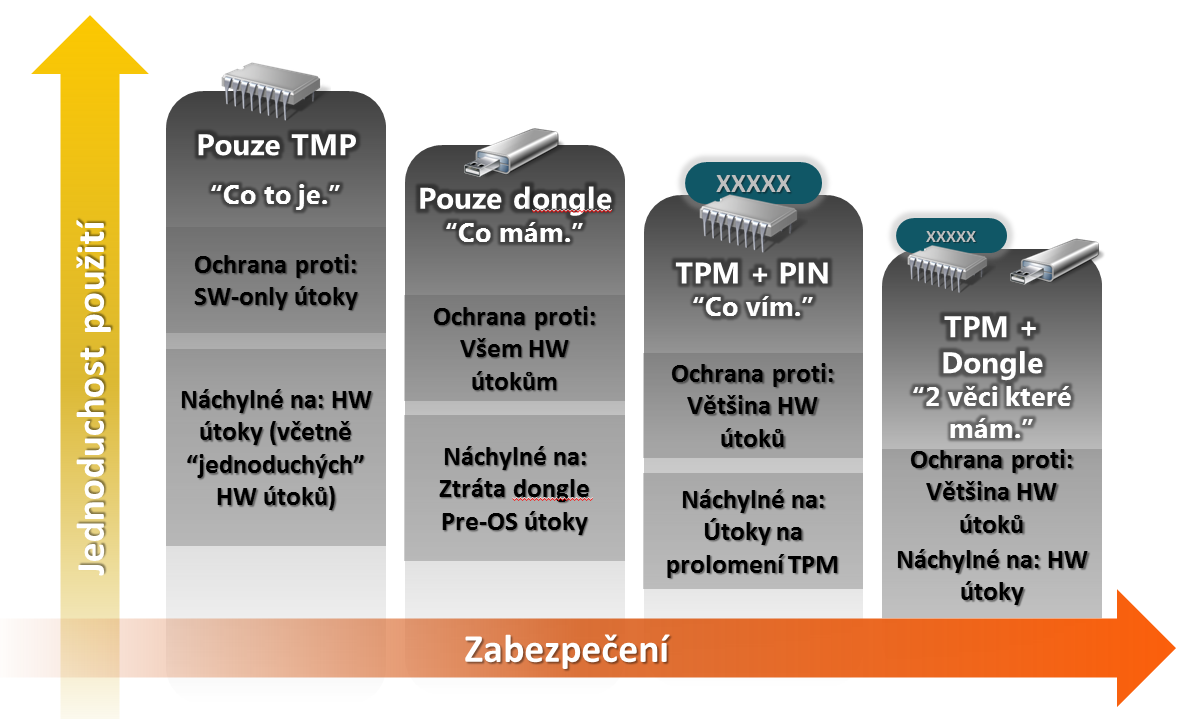

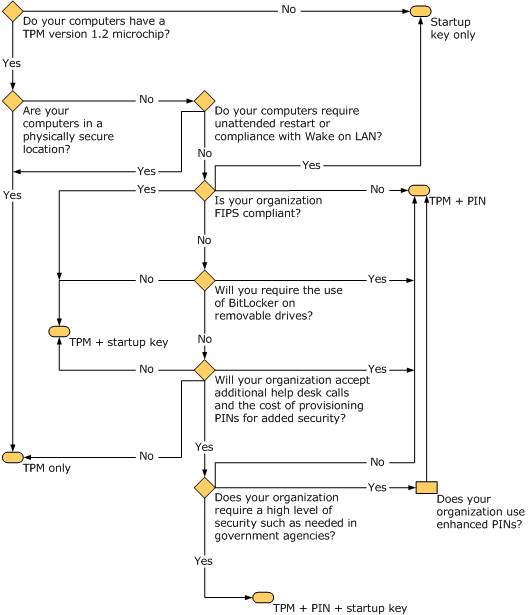

Nejčastěji je BitLocker používaný ve spojení s TPM čipem, který souží jako zabezpečené úložiště dešifrovacích klíčů a generátor dešifrovacích klíčů. Je také možné nasadit BitLocker bez TPM, kde dešifrovací klíče jsou uloženy např na USB tokenu (v podání BitLockeru se jedná o běžný USB klíč). Různá kombinace technologií zvyšují úroveň zabezpečení, ale také snižují úroveň jednoduchosti použití - viz obrázek.

Šifrování datových partitions od systémových navíc přináší některé další metody ověření uživatele ve Windows 7. Datové partitions je možné šifrovat například i pomocí smartkaret, je možné zajistit automatické odemykání datových svazků (v takovém případě je vyžadováno zašifrování systémové partition, aby nebyly kompromitovány klíče pro datovou partition). Pro recovery u datové partition je možné použít certifikát recovery agenta (OID 1.3.6.1.4.1.311.67.1.1).

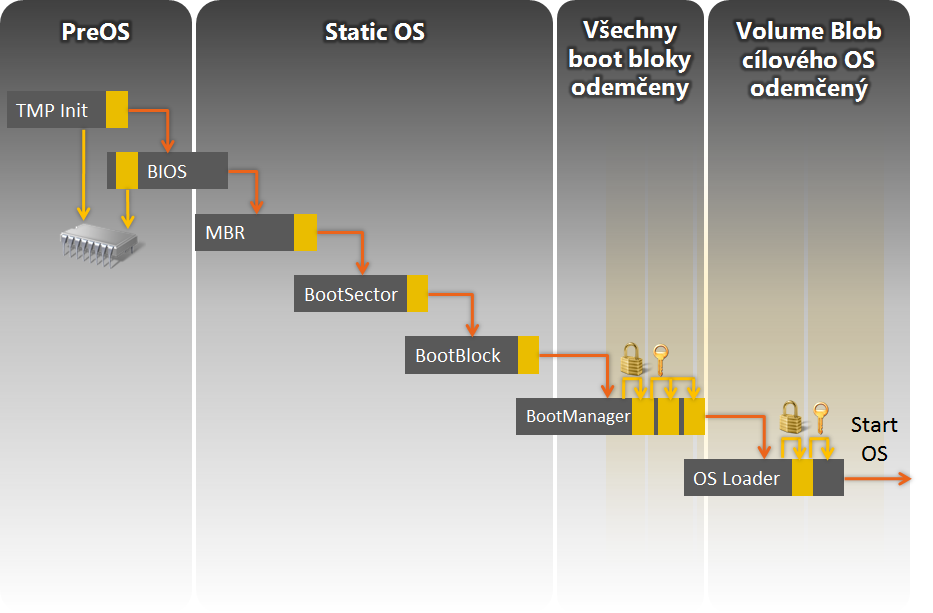

Boot proces

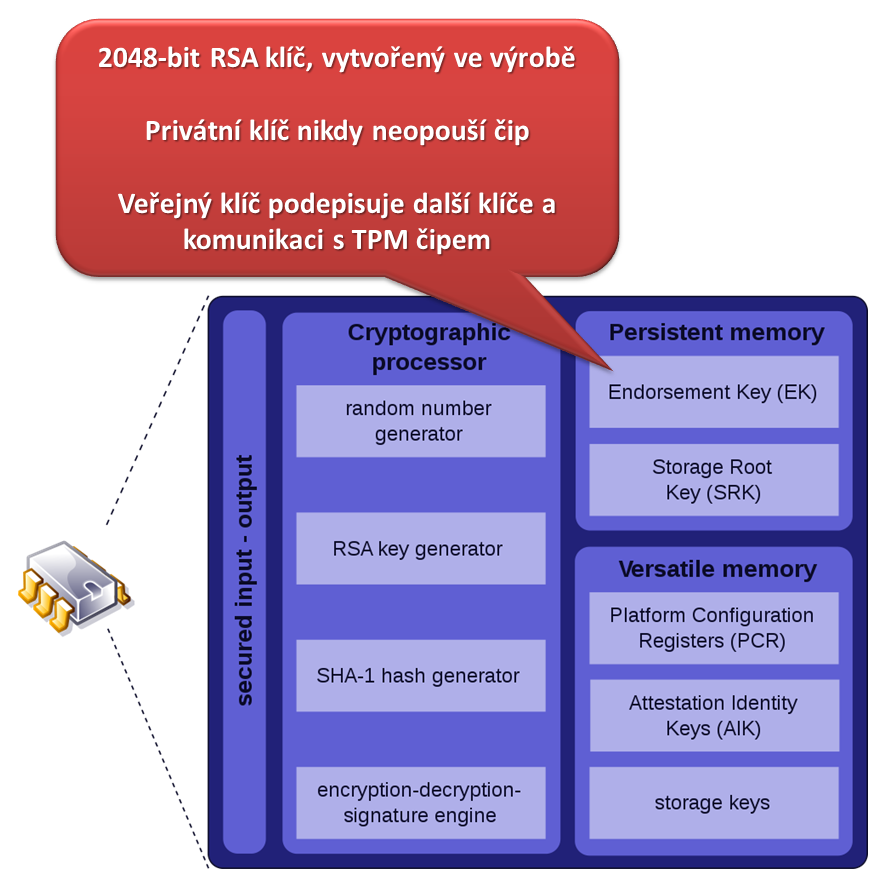

Jak bylo napsáno výše, BitLocker umožňuje šifrování již v čase startu operačního systému. Pro start operačního systému (boot loader) je samozřejmě nutné mít část disku nešifrovanou, pro tyt účely se ve Windows 7 používá 100MB systémová partition (Vista 1,5GB), která je automaticky vytořena při instalaci na prázdný disk (pokud vytvořím partition ručně anebo partition již existuje, 100MB partition není vytvořena). Pokud pro práci s BitLocker použijeme TPM čip, pak při výrobě počítače výrobce TPM čipu vytváří “Endorsement Key” (EK), který nikdy neopouští TPM čip. Tento klíč je RSA-2048bit a následně podepisuje veřejnou částí další klíče - struktura TPM na obrázku.

Jakmile je povolen a inicializován TPM čip, jsou vygenerovány další klíče

- Storage Root Key (SRK), podepsaný pomocí EK a uložený v TPM čipu (veřejná i privátní část)

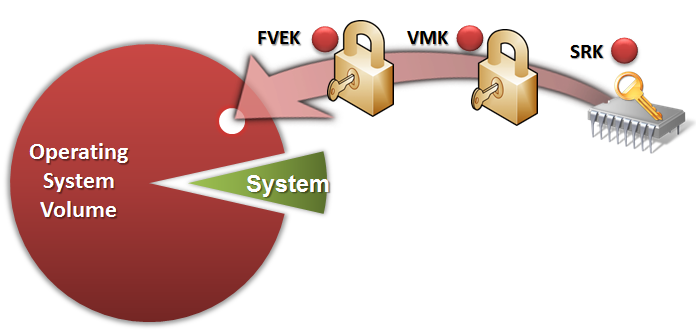

- Volume Master Key (VMK), který je podepsaný pomocí SRK

-

Full Volume Encryption Key (FVEK), podepsaný pomocí VMK. Tento klíč se následně používá pro šifrování disku. Klíče VMK a FVEK jsou uloženy na šifrované části disku s operačním systémem.

obr. struktura podepisování klíčů V systémové partition nejsou ukládány žádné klíče, obsahuje MBR, Boot Manager a Boot utilities. Boot sekvence je na následujícím obrázku:

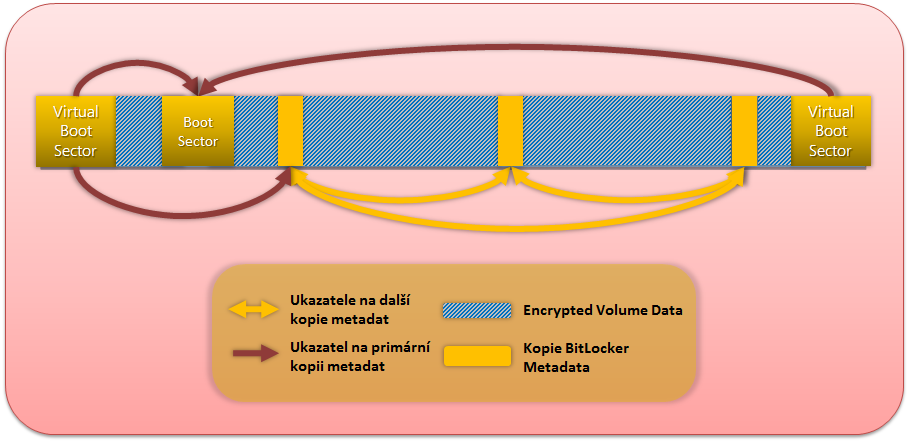

Pokud se podíváme na uspořádání dat na disku, pak oproti Windows Vista došlo také ke změnám, kde došlo ke zvětšení bloků s vlastními daty a především pak k navýšení počtu bloků s metadaty, která jsou důležitá pro ukládání crc šifrovaných dat a při případné obnově havarovaného disku. Struktura disku na následujícím obrázku.

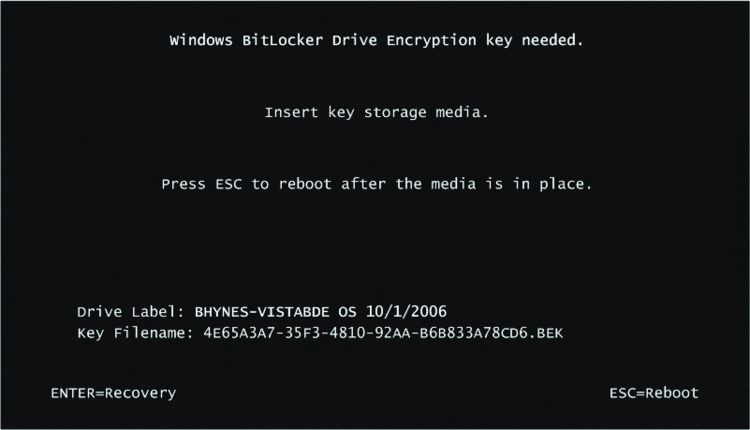

Při přípravě počítačů je možné také vytvořit systémovou partition o velikosti 300MB, následně do této partition je možné umístit i Windows Recovery Environment (WinRE), které umožňují případnou opravu při pádu vlastního OS. Pokud nastartujeme operační systém, tak ještě před zahájením startu vlastního OS jsme dotázání na potvrzení, že jsme oprávnění tento OS spustit - ať je to zadáním PIN (může být alfanumerické), či vložením USB klíče - viz obrázek:

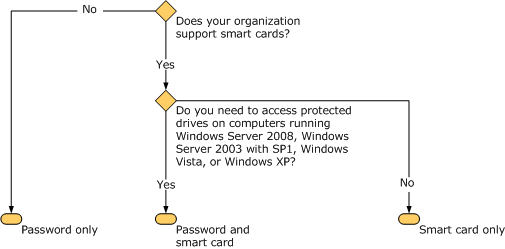

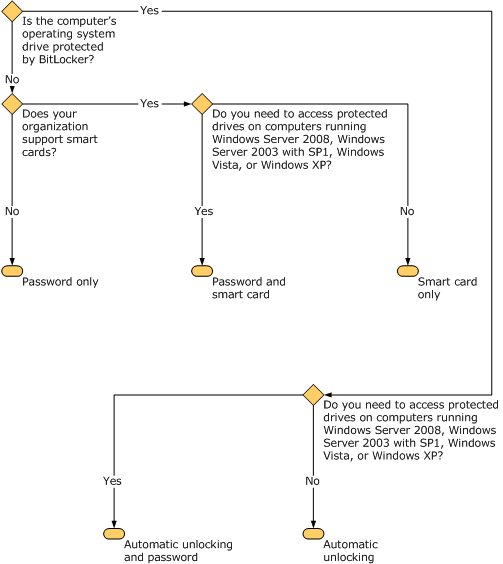

Schémata níže vám pomohou jakou metodu šifrování a ověření zvolit pro jednotlivé disky:

datové disky

Obnova při pádu šifrovaného disku

Pokud nastane situace, kdy používáme pro šifrování TPM čip a dojde například k výměně pevné desky - TPM nebude odpovídat -, dojde k poškození OS jako takového nebo poškození disku, případě ztrátě ověření uživatelem (zapomene PIN, ztratí dongle,…), je nutné přistoupit k obnově informací z šifrovaného disku. To je možné zařídit několika způsoby:

- při šifrování disku jsem si uložil nebo vytiskl recovery key - v takovém případě se systém dotáže na zadání recovery klíče a následně mohu provést reset PIN, TPM,…

- Použití recovery agenta, pokud se jedná o datový disk

- Pokud neznám svůj recovery klíč, pak je možné konfigurovat AD pro ukládání recovery klíčů u objektu počítače

- Pokud neznám svůj recovery klíč, je možné při šifrování jej ukládat na zabezpečené síťové úložiště

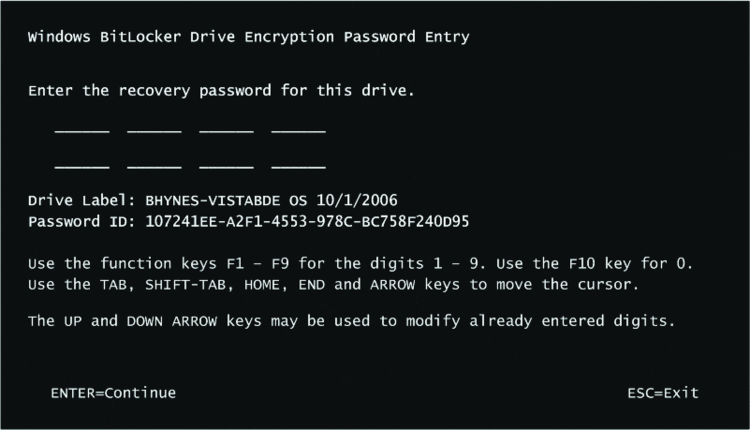

Kompletní recovery proces je možné konfigurovat pomocí skupinových politik, kde například po zašifrování disku je recovery klíč umístěn do Active Directory (k objektu počítače). Před použitím této funkce je nutné rozšířit schéma AD, doména musí být nejméně Windows Server 2003 SP1. Pokud je nutné přistoupit k datům - ať z jiného počítače nebo při změně boot konfigurace (pozor, i některé QFE mění boot soubory a tedy i boot konfiguraci), je nutné zadat recovery password. Recovery password je identifikován pomocí Drive-Label a Password-ID - ať z AD, vytisknutého na papíře, apod.

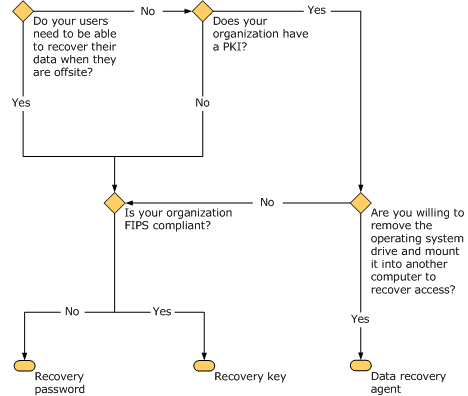

V případech, kdy havaruje disk a je nutné provést fyzickou recovery dat, je možné použít nástroj repair-dbe. Schéma níže znázorňuje postup při volbě vhodné recovery metody:

Správa prostředí s BitLocker

BitLocker v rámci organizace je možné kompletně řídit pomocí skupinových politik, kde je možné například definovat, že není možné provádět zápis na vyměnitelné disky, dokud nejsou zašifrovány (pro šifrování vyměnitelných disků není zapotřebí administrátorského oprávnění). Stejně tak pomocí skupinových politik je možné definovat způsoby ukládání recovery informací, atd.

Pro další správu BitLocker je možné použít nástroj příkazové řádky manage-bde.exe, či VBscript nebo WMI.

Na závěr

… možná snad jenom “klidné sny” - vaše data jak na počítačích, noteboocích, vyměnitelných discích,… jsou zašifrována a v bezpečí. Je na zvážení každého - a to včetně organizací, zdali si cení svých dat, která často cestují, zůstávají za okny “zabezpečených” aut. Windows 7 dávají velmi kvalitní nástroj pro kompletní řešení zabezpečení dat na koncových počítačích. Zdroj některých obrázků: technet