Nahrazujeme TMG (Microsoft Forefront Threat Management Gateway)

Pár slov na úvod

Na začátku bych rád řekl, že TMG je a byl můj oblíbený produkt, mám za sebou mnoho velkých instalací a konfigurací a proto se mi tento článek nepíše úplně snadno. S ohledem na množství instalací v Čechách se mnoho zákazníků začíná ptát a poohlížet po možných alternativách tohoto úžasného produktu. Tento článek si neklade za cíl vybrat jediného nástupce, nebo vyjmenovat veškeré možné alternativy tohoto produktu, ale spíše popisuje sadu možností, které jako uživatel tohoto produktu máte. Určitě najdete na trhu mnoho různých řešení, které můžete koupit, ale vždy je vhodné využívat vlastností, které dostávám jako součást operačního systému a následně vybrat nějaký doplněk, tak abych ušetřil peníze a problémy. Nejdříve se podívejme, jak jsme na tom s podporou pro TMG : Konec všeobecné odborné podpory:14. 4. 2015 Konec rozšířené podpory:14. 4. 2020

1.1 Jak vhodně vybrat alternativu pro vaši organizaci a síť

Náhrada TMG není jednoduchý úkol s ohledem na veškeré vlastnosti, které TMG nabízelo. Ne vždy se veškeré funkčnosti všude využívaly a dle toho také musíte upravit rozhodování o možných náhradách. Pro účely tohoto článku budu brát běžnou TMG instalaci, při které TMG zajišťovalo:

- Proxy (HTTP, HTTPS inspekci), Content antivirus

- Publikaci různých webových farem do internet (reverse proxy), včetně SSL offloadingu

- Publikaci Exchange – bezesporu nejvyužívanější vlastnost TMG

- VPN server (SSTP, PPTP)

- Firewall klient – instalací není tolik, ale myslím, že je dobré se zmínit o tomto produktu

-

Obecný IPv4 FW s IPS

Při výběru alternativ bych vám doporučil vytvořit si seznam kritérií, podle kterých budete produkty nebo náhradu vybírat. Já využívám tento, který vychází z toho, co umí TMG a je rozšířen tak, aby pokrýval další nároky na moderní FW. Proxy :

- Antivirus

- NTLM nebo Kerberos ověřování proti AD

- Kategorizace obsahu

- SSL inspekce včetně wildcard certifikátů, protokolu SPDY

-

IPv4 a IPv6 podpora

Firewall

- IPv4 a IPv6 podpora

- Podpora SNAT, DNAT

- Pravidla na základě GEO lokace

-

IPS

Publikace prostředků do internetu

- Podpora pro publikace webových farem (definice probe)

- Před ověřování

-

SSL offloading

Bezpečnostní rozšíření

- IPS

- Detekce nechtěného provozu

- Detekce aplikací (např. Různé P2P protokoly)

-

DLP (Data Leak Protection)

VPN

- SSTP

- L2TP

- PPTP

-

IPSEC Tunely

Ostatní

- Webový management

- Vysoká dostupnost

- Škálování výkonu

- Centrální logování

- Podpora Syslog

-

HW varianta nebo Virtuální varianta

Jak asi vidíme na tomto výčtu vlastností, které chceme po novém produktu, není úplně málo. Díky velkému množství různých funkčností, které se nevhodně kombinovaly, nebylo nasazení vždy úplně jednoduché. Z tohoto důvodu bych vám doporučil rozdělení do určitých kategorií, které budeme implementovat v různých částech sítě. Dobře se nám např. budou kombinovat vlastnosti hraničního nebo nehraničního FW dohromady s proxy. Publikaci různých prostředků můžeme vyřešit jako součást FW, ale také jako funkčnost, která bude úplně stranou od FW. Obdobně můžeme nahlížet na proxy. Tímto směrem se většinou při náhradách TMG ubíráme. Když už tento produkt musíme nahradit tak se z toho snažme vytěžit maximum pro naši bezpečnost. Nyní bych se podíval na jednotlivé části (kategorie) a popišme si možné náhrady a cestu jak náhradu provést. Důležité je zmínit, že veškeré změny nedoporučuji provádět jako velký třesk, změny provádět postupně po jednotlivých součástech. Mezi základní výběr, který je doporučován jako náhrada TMG patří tento set produktů, bohužel v Čechách se nám výběr trošku zmenšuje, pokud myslíme na množství instalací a kvalitu podpory a především zkušenost s Microsoft produkty.

- KEMP Load Balancer (možnost provozovat na Hyper-V)

- Microsoft Web application proxy

- Fortinet Fortigate FW (možnost provozovat na Hyper-V)

- Sophos UTM (možnost provozovat na Hyper-V)

- WatchGuard

-

Palo Alto

Publikace Exchange a ostatních serverů do internetu

Jak jsem naznačil na začátku článku, byla toto asi jedna z nejvyužívanějších vlastností TMG. Naštěstí doba pokročila a s ní se mění i doporučení pro publikaci Exchange. Jak v dalších oblastech máme více možností na výběr, tak i zde máme několik možností. Vybírat budeme především dle ceny a toho jak moc si chceme naše prostředí rozšířit o další komponenty.

1.2 Náhrada pomocí Web Application Proxy

Pokud máte Exchange 2013 nebo se na něj chystáte přejít, máte asi výběr poměrně jednoduchý. Volba Web Application Proxy je jistě dobrá varianta, navíc jí můžeme velmi efektivně kombinovat s poslední variantou. Navíc nám tato varianta v kombinací s AZURE nebo Office365 dává další možnosti, jako je např. více faktorové ověřování.

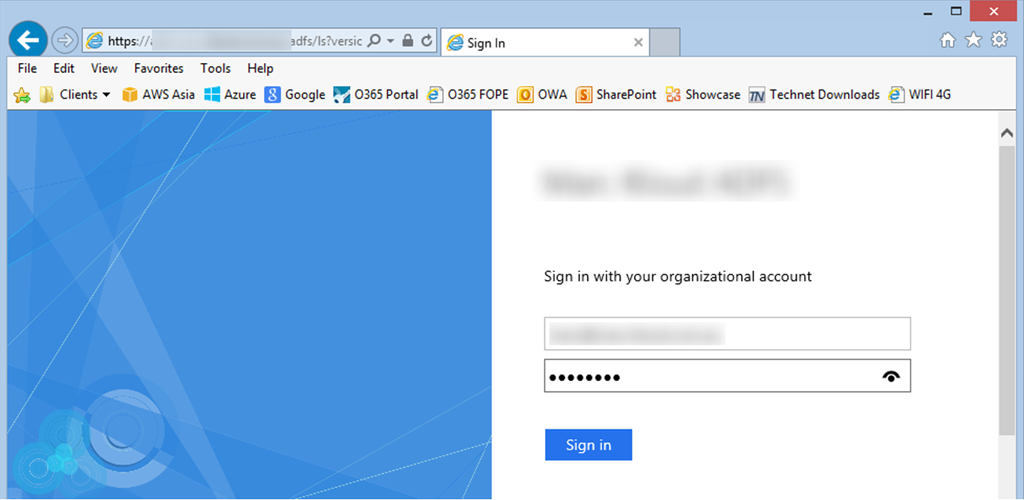

Obrázek 1 Příklad login form Web application proxy

1.3 Náhrada pomocí KEMP LB

Produkty KEMP jsou jedním z nejčastěji doporučovaných variant pro publikaci Exchange nebo dalších (SharePoint, IIS, SMTP …). Tento produkt je vlastně inteligentní load balancer, který je rozšířen o další šikovné komponenty. Součástí tzv. Edge Security Pack. Což je rozšíření, které vám dává hlavně možnost předověření (podobně jak jej znáte z TMG) pro různé služby. Tyto produkty je možné pořídit jako virtuální appliance nebo jako fyzické boxy. Pokud nám jde o robustní řešení, pořídíme asi raději HW variantu. Výhodou těchto produktů je publikace na základě Template, které obsahují základní Microsoft služby. Publikaci různých služeb je možné zvládnout velmi rychle. Nespornou výhodou v čistě Microsoft prostředí je i možnost běhu v Hyper-V.

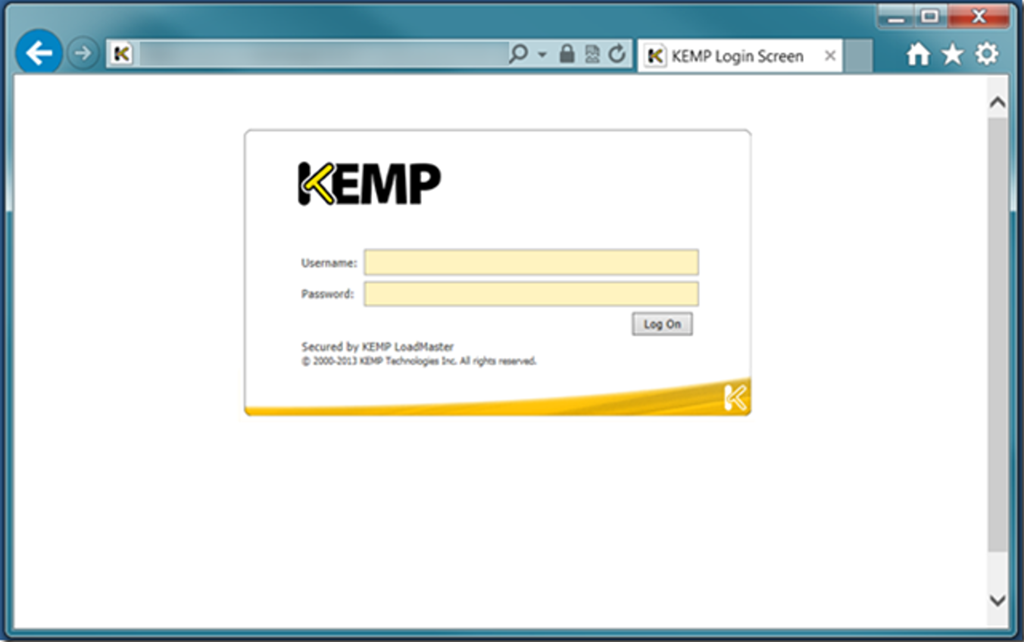

Obrázek 2 Příklad login form KEMP

1.4 Náhrada pomocí nového FW

U některých FW máme možnost publikace webových farem. V podstatě jde o sloučení klasického FW spolu s load balancer funkcionalitou. Díky možnosti definovat tzv. probes (testery dostupnosti) máme velmi dobrý nástroj k vystavení např. Exchange serverů do internetu. Pokud máme tedy vysoce dostupný Exchange a FW který obsahuje tuto funkčnost, pak máme vyhráno. Bohužel většina FW vám nenabídne možnost předověření. Toto bude provádět až samotný Exchange server. Z tohoto důvodu určitě definujte na novém FW DoS ochranu, případně GEO lokační pravidlo. Díky GEO lokačním pravidlům můžeme velmi lehce říci, že nechceme povolit přístup z Číny nebo USA.

VPN

Většina organizacích, kterým stačí varianty Microsoft VPN, budou chtít i po náhradě TMG dále využívat VPN na MS technologiích. U VPN máme hned několik možností, kterými se vydat.

- Nový Remote access server

- Nasazení DirectAccess

- Emulace MS VPN na některých nových FW – Někteří dodavatelé FW umí provozovat i mimo své proprietární VPN také např. PPTP nebo další. V první variantě můžeme využít součást Windows OS, na kterém instalujeme novou roli RRAS komponenty. Instalačních postupů najdeme hned několik. Zajímavé na tomto je to, že můžeme v nových verzích Windows instalovat DirectAccess a standardní VPN (PPTP, SSTP) na jeden server, který nemusí mít externí IP. Remote access server „publikujeme“ do internetu. Jednotlivé VPN rozsahy můžeme následně firewallovat na novém nebo stávajícím FW. Díky tomu že náš nový FW bude jistě umět i IPv6 firewall, tak se nám lépe bude nasazovat i DirectAccess.

Obrázek 3 Schéma možné implementace Remote Access

FW

Náhrada samotného FW jádra bude asi ta nejjednodušší, co v této oblasti budete řešit. Zde asi nemůžete vybrat špatně. Pro můj osobní výběr je důležité sáhnout po FW který má v ceně IPv6 a případně další rozšíření, kterým může být např. IPS. Výhodou by mohlo být provozování více „virtuální FW“ na jednom Firewall HW. Díky tomu můžeme striktně oddělit např. Interní a internetový provoz aniž bych musel pořizovat více fyzických boxů. Jedním z možných dodavatelů, kteří toto umí je např. Fortigate od společnosti Fortinet.

Proxy

I zde máme několik možností jak se k náhradě proxy postavit. V každém případě musíme sáhnout mezi jiné dodavatele, než je Microsoft. Tuto funkčnost běžným způsobem nenahradíme. Někteří dodavatelé FW umí tzv. transparentní kontrolu HTTP/S provozu. Pokud, ale chceme jednodušší a především autentizovanou proxy pak musíme sáhnout po tzv. Explicitní proxy. Tato explicitní proxy zajistí ověření uživatele, zjištění členství uživatele v různých AD skupinách a dle nastavených FW proxy politik můžeme povolovat nebo zakazovat provoz. Jedním z produktů, který velmi dobře kombinuje možnosti FW a Proxy může být právě již zmiňovaný Fortigate, ale na trhu je mnoho dalších např. Sophos a další.

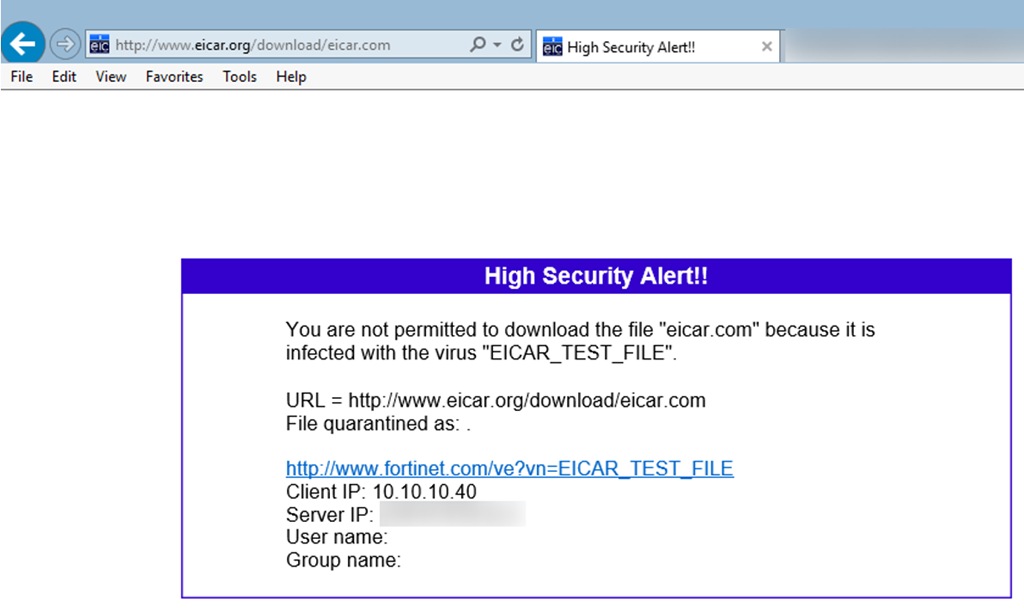

Obrázek 4 Příklad AV kontroly na FG Pro hladší přechod máme možnost tuto funkcionalitu migrovat před samotnou náhradou TMG. Většinou právě s odladěním proxy politik bývá nejvíce problémů. Pokud využíváte ve vaší organizaci tzv. Firewall klienta, pak před samotnou migrací doporučuji jeho odinstalaci nebo zakázání. Následně přepublikovat WPAD buď přímo na proxy nebo na jiném webovém serveru.

Závěrem

Doufám, že vám náš článek pomohl v rozhodování a vaše náhrada TMG proběhne bez technických problémů a zádrhelů. Pokud se rozhodnete pro přechod z TMG na Fortinet. Pak je zde krátký skript, který umí z exportované TMG konfigurace přenést některé typy objektů do Fortigate formátu.